Het is niet zomaar een IT-project.

Dit is uw kans om een stap voor te blijven.

It’s about being ready.

NIS2 is de drijfveer achter uw Operationele Technologie (OT) beveiliging

De essentie van NIS2

Wat?

Bindende eisen voor cyber- en OT-beveiliging

De Europese NIS2-richtlijn stelt een duidelijk juridisch kader vast voor cyberbeveiliging. Zij verplicht bedrijven tot het rapporteren van incidenten, het hanteren van minimale beveiligingsnormen en het naleven van specifieke eisen bij kritieke bedrijfsactiviteiten.

Waarom?

Een nieuw dreigingslandschap vereist gelijke bescherming voor IT én OT

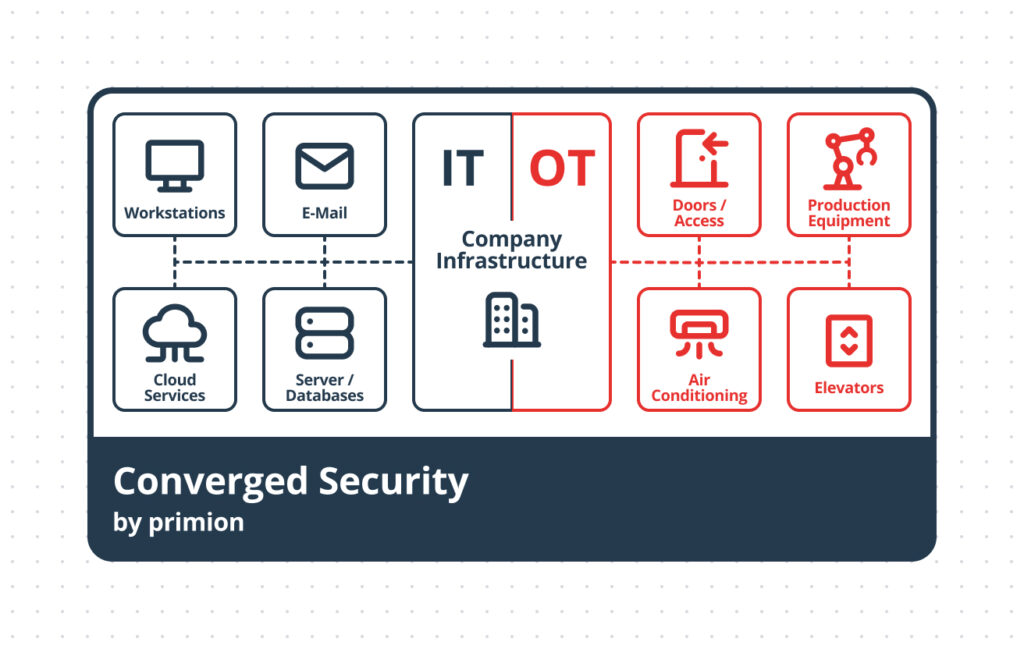

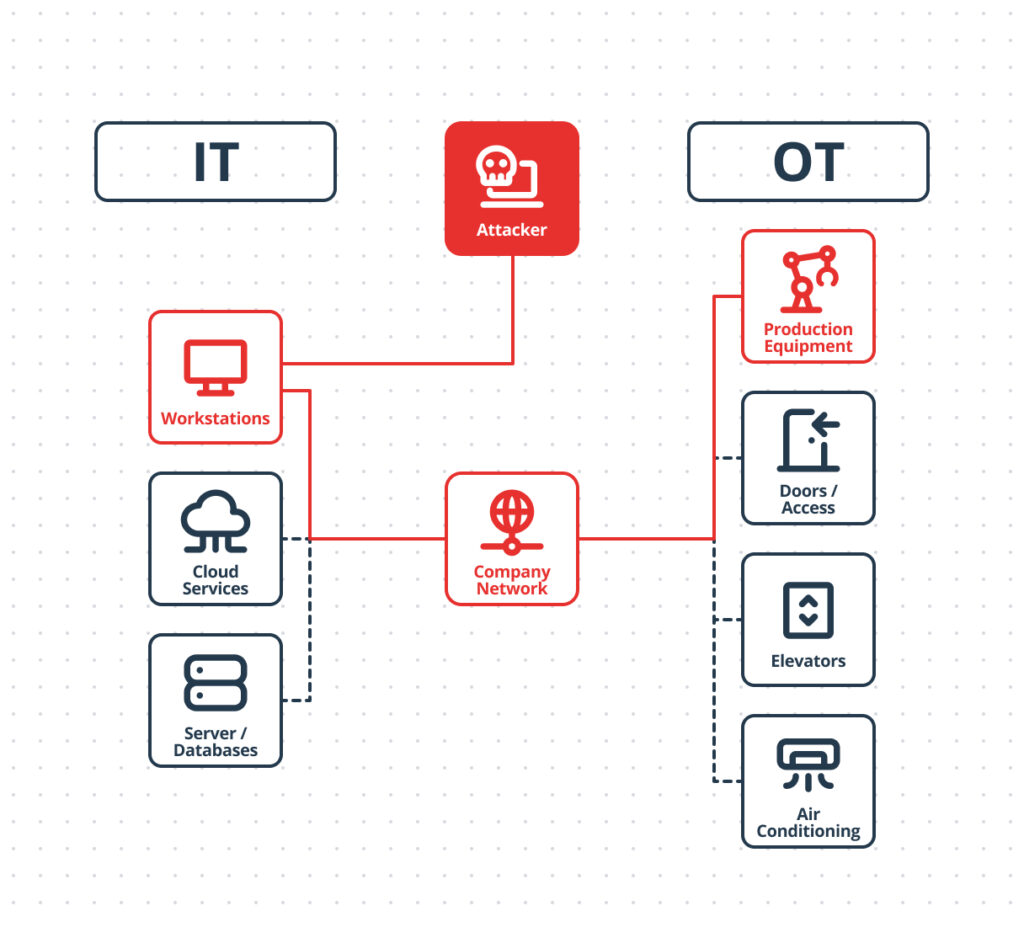

Cyberaanvallen richten zich allang niet meer alleen op IT-systemen, maar treffen steeds vaker operationele technologie (OT). NIS2 eist daarom dat uitgebreide beschermingsmaatregelen getroffen worden voor alle onderling verbonden systemen, inclusief automatisering en besturingssystemen. De wet erkent dat moderne bedrijven niet meer kunnen functioneren zonder robuuste beveiliging van zowel digitale als fysieke infrastructuur.

Wie?

160.000 organisaties in de EU vallen nu onder NIS2

De herziene definitie van kritieke infrastructuur omvat nu ook veel middelgrote ondernemingen. Sectoren als energie, transport, zorg, industrie, voeding, water en digitale infrastructuur in Nederland en België zijn verplicht om aan NIS2 te voldoen. Ook organisaties in logistiek, productie en bouw vallen vaak onder de regelgeving.

Waneer?

Waarom nu beginnen

Organisaties in België en Nederland moeten nu direct actie ondernemen om zich voor te bereiden op de NIS2-wetgeving. In België is de wet al sinds 18 oktober 2024 van kracht en de registratieplicht via het Safeonweb@work-platform geldt vanaf 18 maart 2025. In Nederland wordt de Cyberbeveiligingswet (die NIS2 omzet) pas in het tweede of derde kwartaal van 2025 verwacht, maar wordt bedrijven toch al dringend aangeraden om nu al maatregelen te treffen. Tijdig handelen is essentieel om boetes te voorkomen (die kunnen oplopen tot €10 miljoen of 2% van de jaaromzet) en om de weerbaarheid en continuïteit van de bedrijfsvoering aanzienlijk te verhogen.

Operationele Technologie (OT) onder de loep

Operationele technologie (OT) bestuurt en beheert fysieke processen binnen industrie, gebouwbeheer, transport en vitale infrastructuren. Waar IT zich op gegevens richt, zorgt OT voor productieprocessen en de aansturing van machines en apparatuur.

Voorbeelden van veelvoorkomende OT-systemen

Gebouwautomatisering

- HVAC-systemen, verlichting, brandbeveiliging, elektronische toegangscontrole, liften zijn de standaard in bedrijfsomgevingen.

Industriële besturingssystemen (ICS)

- Automobielindustrie: Robotbesturingen in productielijnen.

- Farmacie: Doseer- en procesbesturingssystemen

- Productie: CNC-machines, persen en transportsystemen.

- Logistiek & Warehousing: Transportbanden en sorteersystemen.

Primion is gecertificeerd volgens de internationale normen voor cybersecurity binnen hardware- en softwareontwikkeling op het gebied van toegangscontrole, tijdregistratie, productiegegevensverzameling en veiligheidsmanagement.

Waarom nu actie ondernemen?

Richtlijnen als NIS2 maken OT-beveiliging urgenter dan ooit. OT-systemen waren vroeger vaak geïsoleerd, maar door digitalisering en ‘Industry 4.0’ zijn ze nu verbonden met het bedrijfsnetwerk. Veel installaties draaien bovendien al tientallen jaren, wat ze extra kwetsbaar maakt. Cybercriminelen maken slim gebruik van deze oude systemen als toegangspoort naar gevoelige bedrijfsinformatie.

Met de wettelijke verplichtingen die nu al gelden in België en binnenkort in Nederland, kunnen organisaties zich geen vertraging meer veroorloven. Non-compliance leidt tot zware sancties, reputatieschade en verhoogd risico op succesvolle cyberaanvallen.

Praktijkvoorbeelden van OT-cyberaanvallen

Waar moet u nu op letten?

Effectieve OT-beveiliging start met diepgaand inzicht in de bedrijfsprocessen en risico’s. Organisaties moeten kritieke componenten identificeren en een passende beveiligingsarchitectuur ontwerpen, met oog voor zowel preventie als snelle herstelmogelijkheden.

NIS2 stelt expliciet de directie en het bestuur aansprakelijk voor naleving. Dat betekent dat cybersecurity niet langer gedelegeerd kan worden aan alleen de IT-afdeling. Het vraagt om governance, duidelijke beleidslijnen en regelmatige rapportage aan het hoogste niveau.

Elke EU-lidstaat wijst één nationale autoriteit aan voor toezicht en handhaving van de NIS2-richtlijn. Primion biedt aanvullende expertise in OT-beveiliging, met sterke integratie van fysieke toegangscontrole, cyberdefensie en converged security.

Contacteer ons

Ontdek tijdig wat NIS2 voor uw organisatie betekent

Laat u adviseren door onze experts – wij denken graag met u mee over de best passende aanpak voor uw situatie.