Mehr als nur ein weiteres IT-Projekt.

Es geht darum, vorbereitet zu sein.

Wie NIS-2 zum Treiber Ihrer OT-Security wird.

NIS-2 auf einen Blick

Was?

Verbindliche Vorgaben für Cyber- und OT-Sicherheit

Die EU-Richtlinie NIS-2 schafft klare gesetzliche Rahmenbedingungen. Sie umfasst Meldepflichten, Mindeststandards und konkrete Anforderungen für Unternehmen mit kritischen Prozessen.

Warum?

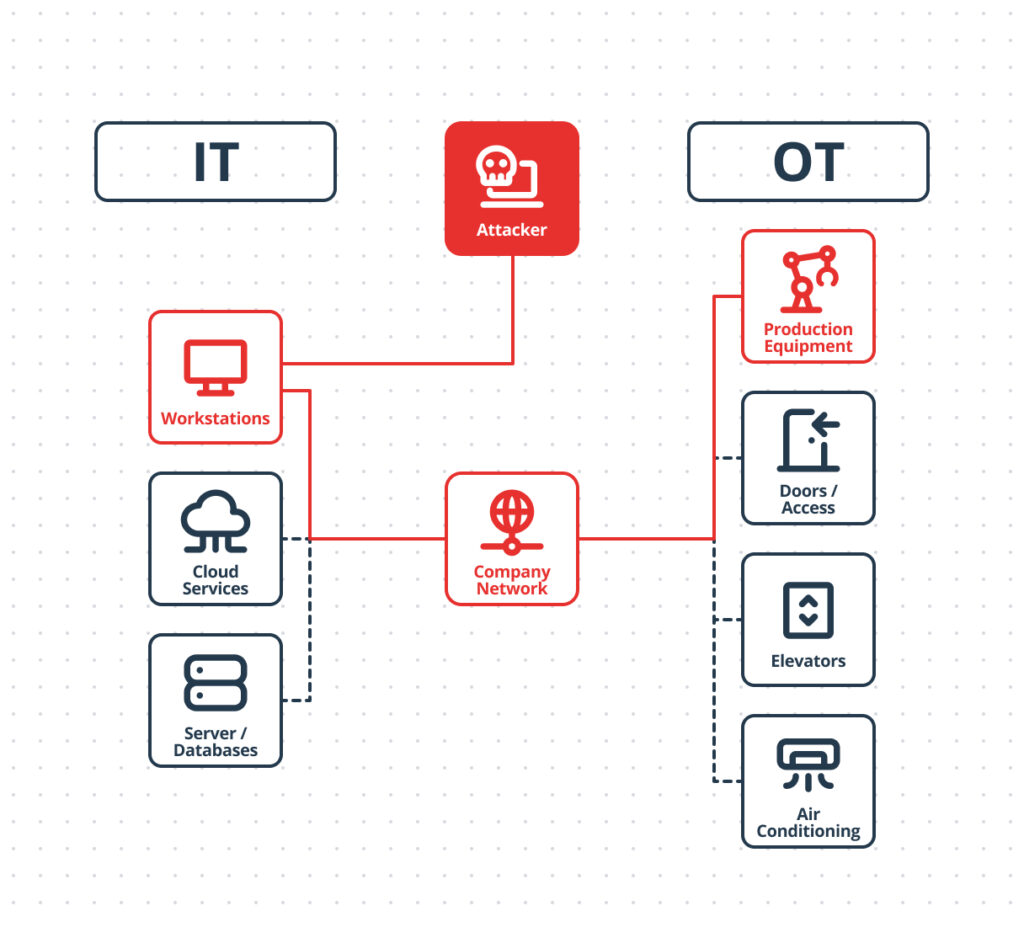

Neue Bedrohungslage: Schutz von IT- und OT-Systemen gleichermaßen

Cyberangriffe betreffen längst nicht mehr nur IT, sondern auch operative Technologien. NIS-2 fordert umfassende Schutzmaßnahmen für alle vernetzten Systeme.

Wer?

29.000 Unternehmen aus zahlreichen Sektoren betroffen

Durch die KRITIS Definitionen sind viele mittelständische Unternehmen angesprochen. Energie, Transport, Gesundheit, Industrie und weitere Branchen sind verpflichtet die Richtlinien umzusetzen.

Wann?

Frühzeitige Vorbereitung lohnt sich

Wer jetzt seine Sicherheitsmaßnahmen auf NIS-2 prüft und anpasst, erfüllt Vorgaben rechtzeitig und steigert zugleich die Widerstandsfähigkeit.

Exkurs: OT-Security – was steckt dahinter

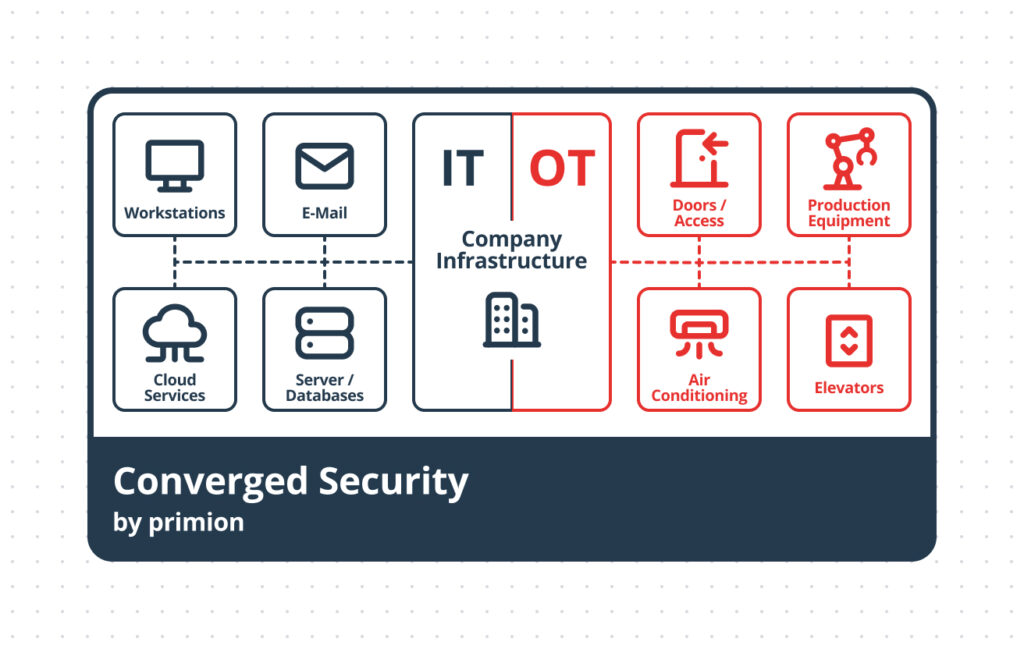

Operational Technology (OT) steuert und regelt physische Prozesse – zum Beispiel in der Industrie, Gebäudetechnik, im Transportwesen, aber auch innerhalb kritischer Infrastrukturen. Im Gegensatz zur IT (Information Technology) kümmert sich OT um Produktionsprozesse bzw. die Steuerung der Maschinen und Anlagen.

Beispiele für OT-Systeme, die nahezu jedes Unternehmen betreffen:

Gebäudeautomation

- Klimaanlagen, Heizung, Beleuchtung, Brandschutzsysteme, elektronische Schließanlagen oder Aufzüge sind in sehr vielen Bürogebäuden Standard.

Industriesteuerungen

- Automobilindustrie: Robotersteuerung in der Fertigung

- Pharma: Dosierung und Prozesssteuerung.

- Maschinenbau: CNC-Maschinen, Pressen, Fördersysteme

- Logistik & Lager: Förderbänder, Sortieranlagen.

Primion ist zertifiziert mit dem weltweit führenden Standard für Cyber-Sicherheit im Geltungsbereich Hard- und Software-Entwicklung von Systemen für Zutrittskontrolle, Zeiterfassung und Betriebsdatenerfassung sowie Gefahrenmanagementsystemen.

Warum es wichtig ist, jetzt zu handeln

OT-Sicherheit wird durch Richtlinien wie NIS-2 immer wichtiger. Früher waren OT-Systeme oft isoliert, heute sind sie durch Industrie 4.0 nahezu vollständig vernetzt – viele davon seit Jahrzehnten im Einsatz. Angriffe zielen daher oft auf ältere Systeme ab, die als „Türöffner“ ins Netzwerk dienen.

Um diese Risiken zu minimieren, müssen alle Systeme im Firmennetzwerk geschützt werden. Genau das – inklusive Vorgaben zum Umgang mit Angriffen – schreibt die neue NIS-2-Richtlinie vor.

Beispiele für OT-Cyberangriffe mit unterschiedlichem Ausmaß

Worauf es jetzt ankommt

Nur wer seine Geschäftsprozesse und Systeme versteht, kann sie wirksam absichern. Unternehmen sollten kritische Bereiche identifizieren und ihre Sicherheitsarchitektur so planen, dass sie Schutz bietet und zugleich einen passenden Wiederanlauf ermöglicht.

Fachwissen und geschulte Mitarbeitende sind für die OT-Sicherheit unverzichtbar. Nur gut ausgebildetes Personal kann Vorfälle erkennen, abwehren und Schäden minimieren. Investitionen in Wissen und Training zahlen direkt auf die Resilienz ein.

Das BSI bietet zentrale Informationen zu NIS-2. Ergänzend unterstützen wir Sie mit langjähriger Erfahrung in OT-Sicherheit – insbesondere bei der Verknüpfung von Zutrittskontrolle, Cyberabwehr und allen Themen rundum Converged Security.

Kontakt aufnehmen

Rechtzeitig informieren und Expertise nutzen

Nehmen Sie Kontakt mit uns auf – unsere Experten beraten Sie gerne und erstellen eine maßgeschneiderte Lösung für Sie.